March 24

In qualità di amministratore della protezione, revisore o "hacker etici," ci sono momenti in cui si avrà il compito di monitorare l'utilizzo del computer di una persona, compresi i siti Internet visitati, i file creati e / o modificati e account computer creati e / o modificati. Come una testa-di-casa, si faccia molte delle stesse sfide, soprattutto come genitore. Built-in, prodotti di analisi di utilizzo del computer liberi e commerciali sono facilmente disponibili a fornire i mezzi per portare a monitoraggio l'utilizzo del computer e della revisione contabile.

Installare un keylogger hardware, ad esempio Keyghost, sul computer di destinazione tra il connettore del cavo della tastiera e la porta della tastiera sul retro del computer di destinazione. Più tardi, riprodurre sequenze di tasti del bersaglio sul computer di origine per determinare l'utilizzo del computer, le password e altre informazioni vitali per quanto riguarda il computer di destinazione.

2 Installare un keylogger software sul computer di destinazione. Configurarlo in modo che i tasti del bersaglio vengono inviati a una destinazione di vostra scelta (per il computer di origine / monitoraggio a distanza, per esempio).

3 Installare NetNanny sul sistema di home destinazione. Utilizzare la funzione di segnalazione di NetNanny per monitorare l'utilizzo di Internet.

Accedi al tuo firewall / router come amministratore e abilitare la registrazione in uscita. Visualizzare e raccogliere gli indirizzi IP dei siti visitati da ciascun computer della rete interna.

5 Installare un visualizzatore di log di instant messaging, come ad esempio il SkypeLogView libera, sul computer di destinazione. Eseguire il programma di log-osservazione IM sul computer di destinazione di leggere le trascrizioni di qualsiasi log delle chat che non sono stati cancellati dal computer.

6

Acquistare un disco rigido esterno con almeno tanto spazio quanto il sistema di destinazione. Avanti, acquistare ed eseguire un programma di duplicazione del disco rigido, come Acronis True Image o Norton Ghost, sul sistema di destinazione. Utilizzare il software per fare una copia esatta di tutto il contenuto del disco rigido. Disinstallare il software di duplicazione dal computer di destinazione. Rivedere e analizzare la copia esatta di utilizzare il computer di origine.

7

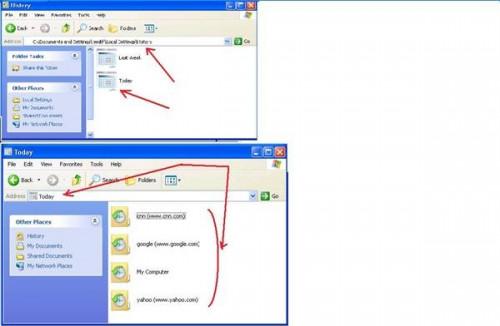

Effettua il login al computer di destinazione come amministratore. Fare doppio clic su "Risorse del computer". Fare doppio clic sul "C:" drive. Fare doppio clic su "Documents and Settings". Fare doppio clic sulla cartella appartenente al l'utente di destinazione. Fare doppio clic su "Impostazioni locali". Fare doppio clic su "Storia". All'interno di questa area della storia, fare doppio clic su ciascuna cartella a sua volta, e rivedere la cronologia di navigazione all'interno di ogni cartella (come la storia di oggi).

8

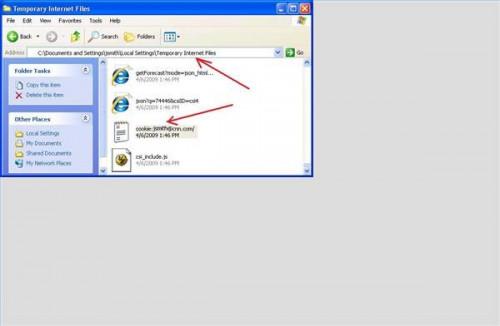

Effettua il login al computer di destinazione come amministratore. Fare doppio clic su "Risorse del computer". Fare doppio clic sul "C:" drive. Fare doppio clic su "Documents and Settings". Fare doppio clic sulla cartella appartenente al l'utente di destinazione. Fare doppio clic su "Impostazioni locali". Fare doppio clic su "File temporanei Internet". All'interno di questa area, rivedere i cookie degli utenti, perché spesso la storia viene cancellata ancora cookie rimangono.

9

Installare il software Radmin commerciale (Remote Administrator) client sul proprio computer di monitoraggio; successiva installazione del server Radmin sul sistema di destinazione. Impostare il server di destinazione Radmin in modalità silenziosa in modo che è possibile collegare al sistema di destinazione senza permesso e senza essere visto. Eseguire il client Radmin sul computer di monitoraggio. La connessione al computer di destinazione, e vedrete tutto l'utente e tutto ciò che l'utente vede.

10

Installare e configurare delega commerciale / software firewall (come Microsoft ISA [Internet Security and Acceleration Server]) sul sistema di monitoraggio. In alternativa, installare software libero / firewall proxy).

11

Installare e configurare il software di monitoraggio del traffico Web commerciale, come ad esempio WebMarshal, sul sistema di monitoraggio. In alternativa, installare il software di monitoraggio del traffico Web gratuito.

12

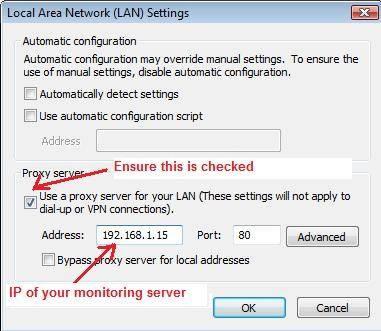

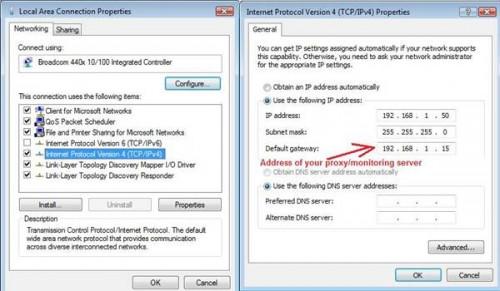

Accesso al sistema di destinazione come amministratore e impostare le impostazioni del browser Internet Explorer (Strumenti, Opzioni Internet, Impostazioni di connessione, Impostazioni LAN) per puntare al server di monitoraggio proxy. Assicuratevi di scegliere "Utilizza un server proxy" e inserire l'indirizzo IP del server di monitoraggio proxy. Continuare a fare clic su "OK" fino a quando si è usciti i vari moduli di impostazione.

13

Inoltre, modificare il sistema di destinazione in modo che tutto il traffico Internet e del Web passa attraverso il server proxy / firewall monitoraggio: Fare clic su "Start", "Impostazioni", "Pannello di controllo"; fare clic destro su "Rete"; scegliere "Proprietà"; selezionare la scheda di rete primaria del bersaglio; tasto destro del mouse; selezionare "Proprietà"; selezionare "TCP / IP V4"; selezionare "Proprietà"; quindi impostare il "gateway predefinito" della scheda di rete del bersaglio per puntare al server proxy / firewall del computer di origine. Fai clic su "OK" e continuare a fare clic su "OK" nei vari pannelli fino a uscire le impostazioni della scheda di rete. Riavviare se richiesto di farlo.

14 Eseguire il monitoraggio proxy / del prodotto firewall e strumenti di analisi sul sistema di monitoraggio per monitorare e rivedere Internet e Web il traffico e le abitudini del bersaglio.